La evolución de los virus informáticos: De los gusanos a los ataques zero-day

Exploraremos la historia de los virus informático a lo largo del tiempo, pasando por troyanos, gusanos, etc.

Paco Fernández Rubio

10/28/20232 min read

En la constante batalla por la seguridad cibernética, es crucial entender la evolución de los virus informáticos, esos intrusos digitales que han pasado por notables transformaciones a lo largo del tiempo.

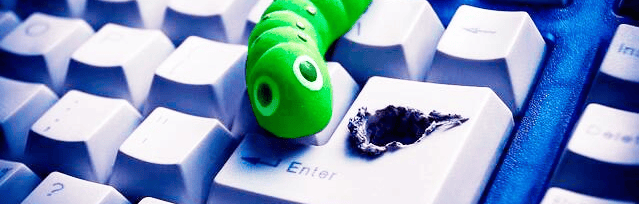

Comencemos con los gusanos, una especie de precursor en este reino digital. Su modus operandi era sencillo pero efectivo: propagarse de un sistema a otro. En los primeros días, estos gusanos actuaban como portadores de caos, multiplicándose y causando estragos en su camino.

El gusano puede saltar de computador en computador a través de un dispositivo, ya sea una memoria USB o un adaptador de red de (Ethernet). Además, puede llegar a impedir actualizaciones para mantener infectado el ordenador el mayor tiempo posible.

Los gusanos informáticos

Los virus

Los virus informáticos son muy parecidos a los que encontramos biológicamente, buscan replicarse e infectar sistemas anfitriones. Estos códigos maliciosos se adjuntan a programas existentes, esperando a ser ejecutados para desencadenar su actividad dañina. A menudo, la propagación de un virus ocurre mediante la transferencia de archivos infectados entre sistemas, aprovechando la conectividad inherente en la era digital.

Los objetivos de los virus varían: desde la destrucción de datos hasta el robo de información confidencial. La detección y eliminación temprana son cruciales para limitar el impacto de estas amenazas.

Los troyanos

Los troyanos toman su nombre de la antigua historia del caballo de Troya, donde la apariencia engañosa es clave. Estos programas maliciosos se camuflan como software legítimo o archivos atractivos para persuadir a los usuarios a instalarlos. Una vez dentro del sistema, los troyanos pueden abrir puertas traseras, permitiendo a los atacantes acceder y controlar remotamente el dispositivo infectado.

El propósito de los troyanos abarca desde el robo de datos hasta el establecimiento de botnets. Su capacidad para pasar desapercibidos los convierte en una amenaza persistente que requiere una combinación de medidas preventivas y de detección.

Los ataques zero-day

Los ataques zero-day se distinguen por aprovechar vulnerabilidades en el software que aún no han sido parcheadas por los desarrolladores. Estos ataques se ejecutan en el intervalo de tiempo entre la identificación de la vulnerabilidad y la implementación de una solución. Como resultado, los defensores se encuentran en una carrera contra el reloj para mitigar la amenaza antes de que sea explotada.

Los ataques zero-day pueden ser extremadamente perjudiciales, ya que pueden afectar incluso a sistemas bien protegidos. La prevención implica una respuesta ágil, parches de seguridad rápidos y la conciencia constante de las amenazas emergentes.